近年、テレワークやハイブリッドワークが一般化し、企業のITインフラはクラウドサービスへの依存度を急速に高めています。こうした環境変化により、従来の「境界型セキュリティ」の限界が露呈し、「ゼロトラスト」という新たなセキュリティの考え方が主流になりつつあります。本記事では、2025年4月現在のゼロトラストの最新トレンドや実践方法について、具体的な導入事例と合わせて詳しく解説します。

1. ゼロトラストセキュリティとは何か

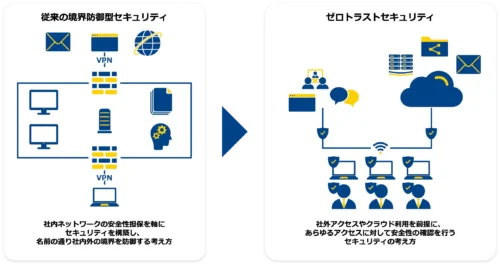

ゼロトラストとは、「何も信頼しない」という前提に立ったセキュリティアプローチです。従来の境界型セキュリティ(社内ネットワークの内側は安全、外側は危険という考え方)に代わる新たな概念として注目されています。

具体的には、以下の原則に基づいてセキュリティ対策を構築します:

- すべてのリソースへのアクセスは、ネットワークの場所に関係なく、セッションごとに確認・認証する

- 最小権限の原則に基づきアクセス制御を行う

- すべてのトラフィックを検査・ログ記録する

- リソース間の通信は暗号化する

- 認証と認可はデバイスの状態とユーザーアイデンティティに基づいて実行する

このアプローチにより、境界の内外を問わず「すべてのアクセスを常に検証する」仕組みを構築します。2025年においては、もはやゼロトラストは先進的な取り組みではなく、サイバーセキュリティの標準となりつつあります。

2. なぜ今、ゼロトラストが必要とされているのか

従来の境界型セキュリティが機能しなくなった主な理由は、以下の通りです:

2.1 ワークスタイルの変化

パンデミック以降、テレワークやハイブリッドワークが一般化し、従業員は様々な場所から企業のリソースにアクセスするようになりました。オフィス中心の境界型セキュリティでは対応できなくなっています。

2.2 クラウドサービスの普及

企業のITリソースはオンプレミスからクラウドへと急速に移行しています。SaaS、PaaS、IaaSなど多様なクラウドサービスの利用が増える中、従来の境界型ファイアウォールではこれらのサービスを適切に保護できません。

2.3 サイバー攻撃の高度化

標的型攻撃やランサムウェアなど、高度なサイバー攻撃が増加しています。外部からの侵入を前提に、侵入後の被害を最小限に抑えるゼロトラストの考え方が重要になっています。

2.4 IoTデバイスの増加

企業ネットワークに接続するIoTデバイスの数が増え、攻撃対象領域(アタックサーフェス)が拡大しています。これらのデバイスを従来の方法で管理することは困難です。

2.5 コンプライアンス要件の厳格化

データプライバシーに関する法規制が世界中で強化されています。2025年には米国で新たに8つの州でデータプライバシー法が施行され、企業はより厳格なアクセス制御と監査証跡を求められています。

3. ゼロトラストアーキテクチャの5つの基本要素

ゼロトラストを実現するためには、以下の5つの基本要素が不可欠です:

3.1 ID・認証基盤

ユーザーIDやデバイスIDを厳格に確認する仕組みが重要です。多要素認証(MFA)はもはや標準となり、2025年には生体認証や行動分析を組み合わせたリスクベース認証が主流になっています。

特に注目すべき点として、パスワードレス認証の採用が加速しています。FIDOベースの認証や、デバイス固有の証明書を活用した認証方式が一般化しています。

3.2 デバイス信頼性評価

アクセス要求を行うデバイスが安全な状態にあるかを評価します。OSのアップデート状況、マルウェア対策ソフトの有効性、デバイスの完全性などを確認します。2025年では、AIを活用したリアルタイムデバイスリスク評価が導入され始めています。

また、EDR/XDR(エンドポイント検出と対応/拡張検出と対応)ソリューションとの統合が進み、デバイスの異常を検知した場合に即座にアクセス権を制限する機能が実装されています。

3.3 マイクロセグメンテーション

ネットワークを小さなセグメントに分割し、各セグメント間の通信を厳格に制御します。これにより、攻撃者が侵入してもネットワーク内での横方向の移動(ラテラルムーブメント)を防止できます。

2025年では、アプリケーションレベルのマイクロセグメンテーションが主流となっており、ワークロードごとに最小限の通信のみを許可する「ゼロトラストアプリケーションセグメンテーション」が実装されています。

3.4 継続的な監視と分析

すべてのネットワークトラフィックとユーザー行動を継続的に監視し、異常を検知します。AIと機械学習を活用した異常検知システムがリアルタイムで不審な活動を検出し、自動対応を行います。

2025年においては、ユーザーやエンティティの行動分析(UEBA)が高度化し、コンテキストを考慮した異常検知が可能になっています。例えば、通常と異なる時間帯のアクセスや、地理的に不可能な移動パターンを検出する機能が強化されています。

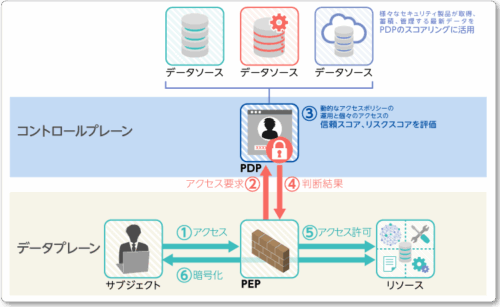

3.5 動的アクセス制御

ユーザー、デバイス、場所、時間などの複数の要素に基づいて、リアルタイムでアクセス権限を判断します。常に最小権限の原則に従い、必要な権限のみを付与します。

2025年の最新トレンドとして、コンテキストアウェアなアクセス制御が普及しています。ユーザーの役割だけでなく、アクセスの状況(時間、場所、使用アプリケーションなど)を考慮して権限を動的に調整する仕組みが一般化しています。

4. ゼロトラスト導入のステップバイステップガイド

ゼロトラストへの移行は一朝一夕には行えません。以下のステップに従って、計画的に進めることが重要です:

4.1 現状分析と資産の可視化

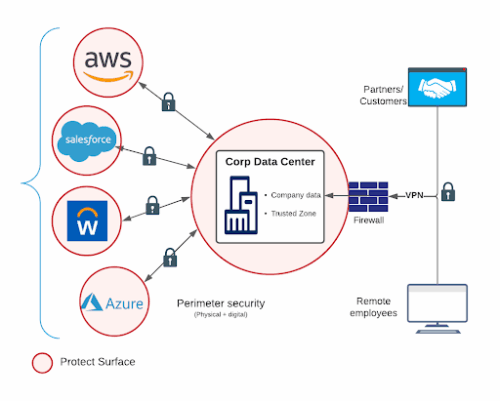

まず自社の保護すべき資産(データ、アプリケーション、サービス)を特定し、それらにアクセスするユーザーやデバイスを把握します。クラウドリソースを含むすべての資産をインベントリ化し、データフローを可視化します。

4.2 重要リソースの特定とリスク評価

すべての企業リソースの重要度を評価し、優先順位をつけます。最も重要なデータやアプリケーションから保護対策を講じることで、コストと効果のバランスを取ります。

4.3 アクセスポリシーの定義

「誰が」「何に」「どのような条件で」アクセスできるかを定義したポリシーを作成します。最小権限の原則に基づき、必要最小限のアクセス権のみを付与します。

4.4 技術的な実装

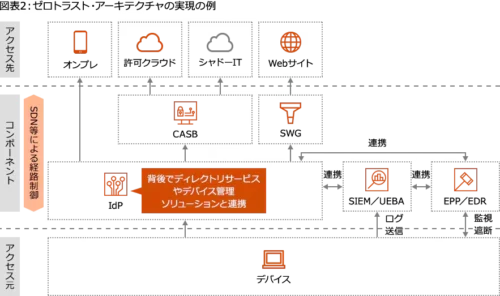

定義したポリシーを実現するために、必要な技術要素を導入します。具体的には以下のような技術が必要です:

- ID管理・認証基盤(IAM)

- 多要素認証(MFA)

- SSO(シングルサインオン)

- CASB(クラウドアクセスセキュリティブローカー)

- ZTNA(ゼロトラストネットワークアクセス)

- EDR/XDR(エンドポイント/拡張検出と対応)

- SASE(Secure Access Service Edge)

2025年には、これらのソリューションが統合されたプラットフォームが主流となっており、個別の製品を組み合わせるよりも、包括的なゼロトラストプラットフォームを採用する企業が増えています。

4.5 段階的な展開と最適化

ゼロトラストへの移行は、一度にすべてを変更するのではなく、段階的に進めるべきです。まずはパイロットプロジェクトとして、特定のアプリケーションやユーザーグループから始め、その後範囲を拡大していくアプローチが効果的です。

導入後も継続的にポリシーやシステムを評価し、最適化していくことが重要です。

5. 2025年注目のゼロトラスト最新トレンド

ゼロトラストの考え方自体は過去数年で確立されていますが、2025年には以下のような新たなトレンドが見られます:

5.1 AIと機械学習の活用

AIと機械学習がゼロトラストのあらゆる側面で活用されるようになっています。特に、ユーザーの行動パターンを学習し、異常を検知する「ユーザー・エンティティ行動分析(UEBA)」が高度化しています。また、リアルタイムでリスクを評価し、動的にアクセス制御を行う「コンティニュアス・アダプティブ・リスクアンドトラスト評価(CARTE)」が普及しています。

5.2 ゼロトラストデータセキュリティ

ネットワークやアプリケーションだけでなく、データそのものを保護する「ゼロトラストデータセキュリティ」が注目されています。データ分類、暗号化、アクセス制御、監視を組み合わせ、データがどこにあっても(オンプレミス、クラウド、エッジなど)保護する仕組みが整備されています。

特に、「データセキュリティポスチャー管理(DSPM)」ソリューションの導入が加速しており、組織全体のデータの所在と保護状況を可視化できるようになっています。

5.3 SASE(Secure Access Service Edge)の主流化

ネットワークとセキュリティの機能を統合したSASEが2025年には完全に主流化しています。クラウドベースのセキュリティサービスを通じて、場所を問わず一貫したセキュリティポリシーを適用できるようになっています。

特に、SASEの構成要素である「SSE(Security Service Edge)」が重要な位置を占め、CASB、ZTNA、SWG(Secure Web Gateway)が統合されたソリューションが一般的になっています。

5.4 DevSecOpsとゼロトラストの融合

アプリケーション開発プロセスにセキュリティを組み込む「DevSecOps」とゼロトラストの融合が進んでいます。「シフトレフト」の考え方に基づき、開発段階からゼロトラストの原則を取り入れることで、セキュアなアプリケーションを効率的に開発・運用できるようになっています。

5.5 IdPoP(Identity Proof of Presence)の採用

2025年の新しいトレンドとして、「IdPoP(Identity Proof of Presence)」技術の採用が始まっています。これは、認証時にユーザーが物理的にその場所に存在することを証明する技術で、なりすましや中間者攻撃を防止する効果があります。生体認証と位置情報、デバイス固有の特性を組み合わせて、より強固な認証を実現しています。

6. 企業のゼロトラスト導入事例

実際にゼロトラストを導入している企業の事例を見てみましょう。

6.1 製造業の事例:株式会社LIXIL

住宅設備機器メーカーのLIXILは、2万5000人の従業員のテレワーク環境を整備するために、ゼロトラストアーキテクチャを導入しました。クラウドベースの認証基盤と、ゼロトラストネットワークアクセス(ZTNA)ソリューションを組み合わせ、従業員が場所を問わず安全に社内システムにアクセスできる環境を構築しました。

特に注目すべき点は、国内外の複数拠点を持つグローバル企業であるため、地域によって異なるセキュリティ要件に対応できる柔軟なアーキテクチャを採用したことです。また、段階的な展開戦略により、業務への影響を最小限に抑えながら移行を完了しました。

6.2 金融業の事例:カブドットコム証券

オンライン証券会社のカブドットコム証券は、クラウドサービスの安全な活用とテレワーク環境の整備のため、包括的なゼロトラストアーキテクチャを導入しました。具体的には以下の対策を実施しています:

- 統合ID管理基盤の構築

- 多要素認証の全面導入

- エンドポイントセキュリティの強化

- クラウドアクセスセキュリティブローカー(CASB)の導入

- マイクロセグメンテーションの実装

金融機関特有の厳格なコンプライアンス要件に対応するため、詳細なアクセスログ管理と監査機能を実装している点が特徴です。また、顧客データへのアクセスには、通常よりも厳格な認証と承認プロセスを設けています。

6.3 IT企業の事例:TIS株式会社

システムインテグレーターのTIS株式会社は、自社のDX推進と働き方改革の一環として、大規模なゼロトラスト環境を構築しました。クラウドファーストの戦略のもと、以下の取り組みを実施しています:

- クラウドベースのIAM基盤の整備

- SaaS型セキュリティサービスの採用

- エンドポイントの監視・制御の強化

- データセキュリティの強化

導入から2年が経過した現在の評価として、セキュリティインシデントの大幅な減少、ITインフラのコスト削減、従業員の生産性向上などの効果が報告されています。特に注目すべき点として、段階的な展開と丁寧な社内教育・啓発活動により、ユーザーの抵抗を最小限に抑えながら移行を成功させたことが挙げられます。

7. ゼロトラスト導入における課題と対策

ゼロトラストへの移行には、いくつかの課題が存在します。それらを理解し、適切に対処することが成功の鍵となります。

7.1 コストと投資対効果の課題

ゼロトラストの導入には、新たなセキュリティツールやシステム更新のためのコストがかかります。特に中小企業にとっては大きな投資となるケースもあります。

対策:段階的な展開計画を立て、優先度の高い領域から順に投資します。また、クラウドベースのサブスクリプションモデルを活用することで、初期投資を抑えつつ、必要な機能を導入できます。さらに、投資対効果を定量的に測定するKPIを設定し、経営層への説明材料とします。

7.2 既存システムとの統合の課題

レガシーシステムや特殊なアプリケーションなど、ゼロトラストに対応していないシステムとの統合が課題となることがあります。

対策:すべてのシステムを一度に移行するのではなく、「ハイブリッドアプローチ」を採用します。移行が難しいレガシーシステムは、マイクロセグメンテーションやプロキシベースのアクセス制御など、代替手段で保護します。また、API統合やゲートウェイを活用して、新旧システム間の安全な連携を実現します。

7.3 ユーザー体験と生産性への影響

セキュリティの強化が、ユーザー体験の低下や業務効率の悪化につながる可能性があります。特に頻繁な認証や複雑な手順は、従業員の不満や Shadow ITの利用につながりかねません。

対策:ユーザーフレンドリーな認証方法(生体認証やSSO)を採用し、リスクベースの認証により、低リスクのアクセスでは認証手順を簡略化します。また、従業員への適切な教育と、変更管理プロセスの整備により、移行をスムーズに進めます。

7.4 専門知識と人材の不足

ゼロトラストの計画・導入・運用には、専門的な知識と経験が必要です。しかし、多くの組織ではそうした人材が不足しています。

対策:社内の専門知識の育成と、外部の専門家の活用を組み合わせるアプローチが効果的です。また、マネージドサービスやクラウドベースのソリューションを活用することで、運用の負担を軽減できます。さらに、ゼロトラストに関するコミュニティやユーザーグループに参加し、他社の経験から学ぶこともできます。

7.5 文化的な抵抗

「すべてを疑う」というゼロトラストの考え方は、従来の企業文化や信頼関係に反するように感じられ、組織内で抵抗を招くことがあります。特に「社内は安全」という認識が強い企業では、この変化が難しい場合があります。

対策:ゼロトラストの目的と利点を丁寧に説明し、「信頼しない」ではなく「常に検証する」という前向きな表現で伝えます。また、経営層のサポートを得て、トップダウンで変革を推進することが効果的です。さらに、セキュリティ意識向上プログラムを通じて、従業員のマインドセットを変えていきます。

8. 2025年のゼロトラスト成熟度モデル

企業のゼロトラスト導入レベルを評価するための「成熟度モデル」が2025年には確立されています。自社の現状を把握し、次のステップを計画するための指標として活用できます。

8.1 レベル1:初期段階

基本的なID管理と多要素認証を導入し、クラウドサービスへのアクセスを保護している段階です。一部のアプリケーションでゼロトラストの原則を適用していますが、包括的な戦略はまだ策定されていません。

8.2 レベル2:発展段階

統合されたID管理基盤を構築し、主要なアプリケーションとデータにゼロトラストアクセス制御を適用しています。エンドポイントセキュリティが強化され、基本的な可視性と監視機能が整備されています。

8.3 レベル3:標準化段階

組織全体でゼロトラストポリシーが標準化され、大部分のシステムとデータがゼロトラストで保護されています。高度な監視・分析機能によりリアルタイムでの脅威検出が可能になり、自動対応の仕組みが一部導入されています。

8.4 レベル4:最適化段階

すべてのシステムとデータがゼロトラストで保護され、AIを活用した高度な分析と自動対応が実現しています。コンテキストアウェアなアクセス制御により、リスクに応じた動的な保護が可能になっています。継続的な改善プロセスが確立されています。

8.5 レベル5:革新段階

ゼロトラストがビジネスの革新を加速させる段階です。最先端のセキュリティ技術を活用し、新しいビジネスモデルや働き方を安全に実現しています。セキュリティがビジネス価値の創出に貢献し、競争優位性の源泉となっています。

2025年の時点で、先進的な企業はレベル4〜5に達していますが、多くの企業はレベル2〜3の段階にあります。重要なのは、自社の現在地を把握し、計画的に上のレベルへ進むことです。

9. ゼロトラストとプライバシー保護の関係

2025年における重要なテーマとして、ゼロトラストセキュリティとデータプライバシーの関係性が挙げられます。データプライバシーに関する規制が世界中で強化される中、ゼロトラストはプライバシー保護の強力な基盤となっています。

9.1 プライバシー規制への対応

2025年には、米国で8つの州で新たなデータプライバシー法が施行されるなど、世界中でプライバシー保護の要求が高まっています。ゼロトラストの「最小権限」と「常に検証」の原則は、これらの規制要件への対応に役立ちます。

特に、データへのアクセス制限、アクセスの記録と監査、データの暗号化などのゼロトラスト対策は、GDPR(EU一般データ保護規則)や各国・各州のプライバシー法で求められる「プライバシー・バイ・デザイン」の実現に貢献します。

9.2 データ主権への対応

「データ主権」(特定の国や地域のデータは、その地域内で保管・処理すべきという考え方)の要求も高まっています。ゼロトラストアーキテクチャは、地理的な制約に対応しつつ、安全なデータアクセスを実現するための柔軟な枠組みを提供します。

場所や国境に依存しない「データ中心」のセキュリティモデルにより、地域ごとに異なる規制要件に適応しながら、グローバルなビジネス運営を可能にします。

9.3 プライバシー強化技術(PET)との統合

2025年の最新トレンドとして、ゼロトラストとプライバシー強化技術(Privacy Enhancing Technologies, PET)の統合が進んでいます。ゼロ知識証明、秘密計算、差分プライバシーなどの技術を組み合わせることで、セキュリティを確保しながらプライバシーを保護することが可能になっています。

例えば、ヘルスケア分野では、患者の医療データを匿名化したまま分析できる環境や、金融機関間で顧客データを共有せずに不正検知を行う仕組みなど、革新的な活用事例が生まれています。

10. これからのゼロトラスト導入を成功させるためのポイント

最後に、ゼロトラスト導入を成功させるための重要なポイントをまとめます:

10.1 経営層のサポートと理解を得る

ゼロトラストへの移行は、単なる技術的な変更ではなく、組織全体のセキュリティアプローチの転換です。経営層の理解とサポートを得るためには、ビジネス目標との関連性や投資対効果を明確に示すことが重要です。

データ漏洩のリスクとコスト、規制違反のペナルティ、レピュテーションへの影響など、リスクベースの説明に加えて、「ビジネスの俊敏性向上」「新しい働き方の実現」「デジタルトランスフォーメーションの加速」などのポジティブな価値も強調しましょう。

10.2 ユーザーエクスペリエンスを最優先する

セキュリティと使いやすさのバランスを取ることが重要です。ユーザーにとって煩雑な手順は、回避策(Shadow IT)の利用や生産性の低下につながります。

シングルサインオン(SSO)、パスワードレス認証、コンテキストに基づいた認証レベルの調整など、ユーザーフレンドリーなアプローチを採用しましょう。また、導入前にユーザーテストを行い、フィードバックを反映させることも有効です。

10.3 段階的なアプローチを採用する

ビッグバンアプローチではなく、優先順位をつけた段階的な展開計画を立てましょう。まずは重要なアプリケーションやデータ、または特定のユーザーグループから始め、成功体験を積み重ねながら範囲を拡大していきます。

「クイックウィン」(短期間で成果が出せる項目)を特定し、初期の成功事例を作ることで、組織全体の支持を得やすくなります。

10.4 継続的な教育と意識向上

ゼロトラストは技術だけの問題ではなく、人的要素も重要です。全従業員に対するセキュリティ意識向上プログラムを実施し、ゼロトラストの考え方とその重要性を理解してもらいましょう。

特に、なぜ追加の認証ステップが必要なのか、どのようにしてセキュリティを維持しながら効率的に作業できるのかなど、実践的なガイダンスを提供することが効果的です。

10.5 技術の進化に対応し続ける

ゼロトラストは「終着点」ではなく「旅」であり、常に進化し続けるものです。新たな脅威や技術の変化に対応するため、定期的な評価と改善のサイクルを確立しましょう。

業界のベストプラクティスを継続的に取り入れ、セキュリティ態勢を最新の状態に保つことが重要です。また、成熟度モデルを活用して、自社の現在地と次のステップを明確にしておきましょう。

まとめ:ゼロトラストは新たなセキュリティの標準

ハイブリッドワークとクラウドサービスの時代において、ゼロトラストアーキテクチャは「先進的な取り組み」から「ビジネス継続のための必須要件」へと変化しています。2025年の現在、多くの企業がゼロトラストへの移行を進める中、計画的かつ段階的なアプローチが成功の鍵となります。

ゼロトラストは単なるセキュリティ対策ではなく、デジタルトランスフォーメーションを加速し、新しい働き方を安全に実現するための基盤です。技術的な側面だけでなく、組織文化や人的要素も含めた包括的なアプローチが重要です。

今後、AIと機械学習の進化、プライバシー技術との融合、統合プラットフォームの発展などにより、ゼロトラストの実装はさらに高度化・効率化されていくでしょう。変化し続ける脅威環境に対応するため、ゼロトラストもまた進化し続けるのです。

「疑い続ける」のではなく「常に検証する」という前向きな姿勢で、ゼロトラストの導入と最適化に取り組み、安全なデジタルビジネスの実現を目指しましょう。

参考資料・引用元

・ゼロトラストアーキテクチャの概念図:アシスト

・境界型セキュリティとゼロトラストの比較図:NTTコミュニケーションズ

・ゼロトラスト導入プロセス:PwC

・ゼロトラスト成熟度モデル:MuleSoft Blog

コメント